Letzte Aktualisierung am 22. März 2017.

Erschienen im: Der Offizier 1/2017

Digitalisierung, Internet der Dinge, Industrie 4.0, Smart Cities, Smart Grids, Smart Homes, Deep Learning, Predictive Maintenance, Big Data … an neuen Schlagwörtern und damit verbundenen Versprechungen mangelt es nicht. Alles soll noch besser und umfassender vernetzt werden. Die genannten Zahlen, wie viele Dinge in den nächsten Jahren unter dem Schlagwort „Internet der Dinge“ online gehen sollen, überschlagen sich laufend. Gleichzeitig eskalieren auch die damit verbundenen Sicherheitsprobleme mit erwartbaren weitreichenden Auswirkungen. Grund genug, um einmal hinter die Kulissen zu blicken und mögliche Ableitungen für den Sicherheitssektor zu treffen.

Für viele Menschen und auch Entscheidungsträger haben die letzten beiden Jahrzehnte bereits genug Herausforderungen geschaffen, die vor allem auf die Verbreitung von Computern und die Vernetzung über das Internet zurückzuführen sind. Erst vor vier Jahren hat die deutsche Bundeskanzlerin gemeint, dass das Internet noch ziemlich Neuland für uns sei und somit auch so manche negative Überraschung berge. Bedenkt man, dass das für uns heute weitgehend selbstverständliche Smartphone gerade erst 10 Jahre alt geworden ist und welche Veränderungen damit verbunden waren, dann kann man sich nur schwer vorstellen, wie diese Entwicklung in den nächsten Jahren weitergehen könnte. Eines scheint jedoch fix, die Geschwindigkeit bei den Veränderungen dürfte nicht abnehmen, ganz im Gegenteil.

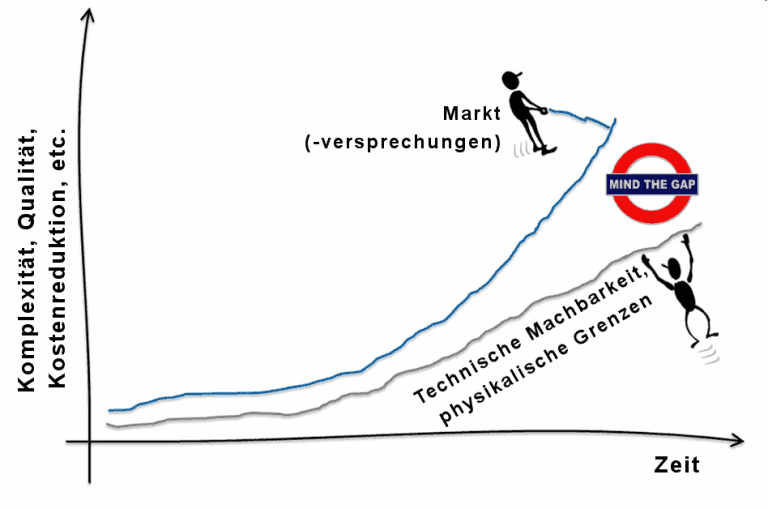

Komplexitätslücken

Komplexitätslücken entstehen, wenn Systeme unterschiedlicher Komplexität miteinander interagieren. Etwa zwischen der steigenden technischen Vernetzung und Abhängigkeit sowie uns Menschen, mit den daraus resultierenden Folgen umgehen zu können. Jede Komplexitätslücke tendiert zum Ausgleich: Entweder durch eine Komplexitätsreduktion oder -erhöhung, oder wenn das nicht ausreicht oder rasch genug erfolgt, durch Kollaps, Chaos und Neuorganisation („Schöpferische Zerstörung“). John Casti bezeichnet derartige strategische Schockereignisse als Extreme-Events (X-Events), von Menschen selbst geschaffene Ereignisse, die unser Zusammenleben nachhaltig verändern können, wie etwa durch ein Blackout oder einen weitreichenden Internetausfall (siehe hierzu auch die Beiträge im Heft 3 und 4/2015).

… in the end, it was this very complexity which helped bring the system down

Dieser etwas heftigere Einstieg ist notwendig, um besser verstehen zu können, warum eine kritische Auseinandersetzung mit den eingangs angeführten Schlagwörtern und Hype-Themen notwendig ist. Denn mit all diesen Themen ist eine weitere Zunahme der Vernetzung und damit auch Komplexität verbunden, die wir kaum bzw. nur in Nischenbereichen wirklich verstehen. Während es jedoch in den vergangenen Jahrzehnten vorwiegend um eine datentechnische und virtuelle Vernetzung gegangen ist, natürlich durchaus mit Auswirkungen im Alltag, führen die nächsten Schritte zu einer massiven Vernetzung von Infrastrukturen. Das bedeutet daher, dass sich mögliche negative Auswirkungen auch weit über den bisher bekannten Datendiebstahl oder aktuell der erpresserischen Datenverschlüsselung („Ransomware“) auswirken werden. Bereits 2014 kam die Studie „Beyond Data Breaches: Global Interconnections of Cyber Risk“ zum Schluss:

“The way in which the complexity of interconnected risks is assessed is painfully similar to how financial risks were assessed prior to the 2008 crash … in the end, it was this very complexity which helped bring the system down.”

Gut, nun könnte man auch meinen, dass es schon immer Mahner gab, man denke hier nur an die Aussagen von Sokrates über die Jugend. Aber was hat das mit dem Internet der Dinge zu tun?

Das Internet der Dinge

Genau genommen sind dabei drei Ebenen im Spiel. Einerseits sind das Sensoren, wie etwa für die Temperaturmessung, dann die Steuerungsebene, welche im einfachen Fall eine Smartphone-App oder auch eine Big-Data- oder Cloud-Anwendung sein kann und dann die Aktorik, also das Gegenstück, das auf die Steuerung in Folge der Sensorwerte reagiert, wie beispielsweise eine Heizung damit auf- oder abgedreht werden kann.

Predictive Maintenance

Massiver Preisverfall und Miniaturisierung

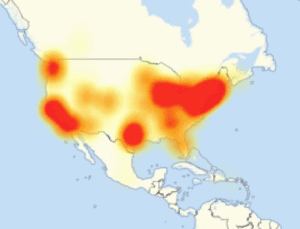

Störungen während des IoT-Angriffes. Quelle: Level 3

Durch den massiven Preisverfall und die Miniaturisierung sind heute Anwendungen möglich, die noch vor wenigen Jahren nicht sinnvoll oder leistbar waren. Daher kommt es auch zu dieser rasanten bzw. exponentiellen Verbreitung von Geräten, wie digitalen Videorekordern, Web-Kameras, Heizungssteuerungen, Glühlampen, Fitness-Helfer, bis hin zu Haushaltsgeräten wie Toastern, die mit dem Internet verbunden sind und weltweit angesprochen werden können. Hinzu kommt, dass hier zwar nicht besonders leistungsfähige Computer verbaut werden, die aber kaum Sicherheitsmerkmale aufweisen, da sie ja einfach zu bedienen sein und andererseits nichts kosten sollen. Das führt dazu, dass wir nun zunehmend einfach aus dem Internet ansprechbare Computer haben, die jedoch nicht wie in der Office-IT-Welt üblich, upgedatet oder abgesichert werden können, weil weder die Hersteller (Kosten bzw. fehlendes Know-how) noch die Konsumenten (Einfachheit) ein Interesse daran haben. Jeder IoT-Computer ist für sich betrachtet auch nicht wirklich besonders sicherheitskritisch, sieht man von den möglichen Datenschutzverletzungen ab. Wenn es jedoch jemand darauf anlegt, wie im vergangenem Herbst bereits umfassend geschehen (siehe Heft 4/2016) und die Fähigkeit dieser Einzelcomputer bündelt, kann er eine sehr wirkungsvolle Waffe generieren und andere kritische Systeme zum Ausfall bringen. So kam es etwa an der Ostküste der USA zu teilweisen mehrstündigen IT-Ausfällen, durch eine Angriffsquantität, die man bisher noch nicht gesehen hatte. Die Besitzer der Angriffswerkzeuge bzw. Mitverursacher haben von dem wahrscheinlich nichts mitbekommen, außer vielleicht Medienberichte über die Auswirkungen. Einmal mehr ein Beispiel für „kleine Ursache, große Wirkung“ odser „Nicht-Linearität“, zweier wesentlicher Kennzeichen von komplexen Systemen.

Ihr Smart-Home wird zum Opfer

Die Manipulation kann aber auch im Kleineren passieren, wie zuletzt, wo bekannt wurde, dass neue Smart-TVs, also Fernsehen, die direkt mit dem Internet verbunden sind, von sogenannter „Ransomware“ oder Verschlüsselungs-Schadsoftware mit einer Lösegeldforderung lahmgelegt wurde. In diesem Fall konnte der Hersteller eine Entsperrung vornehmen. Aber wie lange wird es dauern, bis findige Cyber-Kriminelle etwa Smart-Home-Anwendungen angreifen werden? Stellen Sie sich vor, Sie sind gerade auf Urlaub und hier Smart-Home-Anwendung auf Ihrem Smartphone teilt Ihnen mit, dass sie gekapert wurde und Sie jetzt nicht mehr sicher sein können, was die Sensorik und Aktorik zu Hause wirklich macht. Sie haben aber die Möglichkeit, durch eine „kleine Spende“ mit der virtuellen Währung Bitcoin den Spuck aufzuheben. Werden Sie zahlen? Wahrscheinlich wird der Angreifer sogar sein Versprechen einlösen, denn sonst würde ja niemand bezahlen, wenn es eh keinen Sinn macht. Würden Sie danach noch Ihrem Smart-Home vertrauen?

Ihr Infrastrukturbetreiber wird zum Opfer

Und jetzt stellen Sie sich das ganze Szenario so vor. Nicht Ihr Smart-Home wurde Opfer eines solchen Angriffes, sondern Ihr Infrastrukturbetreiber im Smart-Grid oder Smart-City Umfeld oder sogar das Krankenhaus, indem Sie gerade versorgt werden. Das war zwar ein deutlich höherer Aufwand für den Angreifer, aber auch lohnender und es ist nur eine Entwicklung die konsequent weitergedacht werden muss. Die seit 2016 explosionsartige Zunahme von erpresserischen Verschlüsselungsangriffen auf Einzel-PCs verlagert sich gerade auf gezielte Angriffe von größeren Unternehmen und Netzwerken. So hat es etwas schon zahlreiche Krankenhäuser erwischt. Scheinbar wurde mit den Massenangriffen das nötige Kleingeld für Weiterentwicklungen und den Zukauf von Experten erwirtschaftet.

Paradigmenwechsel

Wie der bekannte IT-Sicherheitsexperte Bruce Schneier es kürzlich ausdrückte, findet gerade ein fundamentaler Paradigmenwechsel statt: „We no longer have things with computers embedded in them. We have computers with things attached to them.” Wir bauen gerade eine „Weltmaschine“, ohne dass wir uns dessen wirklich bewusst sind, noch, dass wir die richtigen Denkansätze dafür haben. Wir versuchen die damit verbundenen Probleme weiterhin mit den bisherigen, nur bedingt erfolgreichen Lösungen in der Office-IT zu lösen, was nicht funktionieren wird. Daher sollten wir uns einmal mehr Albert Einstein zu Herzen nehmen, dass man Probleme nicht mit derselben Logik lösen kann, mit der diese verursacht wurden. Sowie ein Eurofighter heute ein fliegendes Netzwerk ist und völlig andere Rahmenbedingen erfordert, als etwa der Draken, so benötigen wir auch im Infrastruktur- bzw. Sicherheitssektor komplementäre Ansätze und Lösungen.

Fehlende Fachkräfte

Und hier scheitern wir derzeit vor allem an genügend Fachkräften. Denn wenn es schon schwierig ist mangels entsprechender Fachexperten, ein qualifiziertes Team für das Energie Computer Emergency Response Team (E-CERT), die sowohl die Office-IT als auch die Infrastruktur-IT verstehen, auf die Beine zu stellen, dann sind die Herausforderungen für eine nationale Cyber-Security oder Defence wohl um Dimensionen größer. Ganz abgesehen davon, dass das auch gleichzeitig bedeutet, dass es an den entsprechenden Fachkräften für den sicheren Betrieb mangelt, die eigentlich Zwischen- und Ausfälle verhindern sollten.

Cyber-Defence

Wer daher glaubt, dass diese Herausforderungen mit einer vermeintlichen Cyber-Defence bewältigt werden können, hat leider noch nicht verstanden, wie die neue Welt dickt. Man erinnere sich nur an das auch bei uns vor 15 Jahren intensiv diskutierte Thema „Network Centric Warfare“ (NCW) vor. Hat uns hier die Realität nicht auch von einer ganz anderen Seite eingeholt? Konnten wir unsere Überlegenheit irgendwo ausspielen? Zum Glück waren wir in keine kriegerischen Auseinandersetzungen involviert. Aber etwa die amerikanische Armee, der wesentliche Treiber hinter NCW und auch sie wurde durch missbrauchte Mobiltelefone in Form von Improvised Explosive Device (IED) überrascht. Wir wiederum wurden dafür von einer Migrationswelle überrascht, die in dieser Form ohne das Fluchtunterstützungstool „Smartphone“ wohl nicht in dieser Form möglich gewesen wäre. Man denke nur daran, welche Fähigkeiten ein Smartphone heute mitbringt, von dem auch heute noch Soldaten oft nur träumen können. Aktuellstes Kartenmaterial, GPS, weltweite Kommunikationsfähigkeit, diverse Sensorik, Kameras, Echtzeit Lagebild, und das alles zu geringen Kosten im Hosentaschenformat. Daher reicht es bei weitem nicht, wenn wir uns weiterhin in „Silos“ organisieren und so denken, um mit einer vernetzten Realität und Angreifern zur Recht zu kommen.

Der Angreifer muss nur einmal erfolgreich sein …

Und zu all dem kommt noch hinzu, dass ein Angreifer nur einmal, der Verteidiger aber jedes Mal erfolgreich sein muss. Und der Angreifer kann sich noch dazu alle Rahmenbedingungen selbst aussuchen, Zeit, Ort, Ziel … denn er muss sich nicht an alte Denkmuster und starre Regeln halten bzw. die gehärteten Systeme angreifen, da auch wir völlig von den weniger geschützten zivilen Infrastrukturen abhängig sind (siehe Beitrag Heft 4/2016). Unsere rechtlichen und ethnischen Grenzen lassen sich nur bedingt ändern, da wir zum Glück in einem Rechtsstaat leben, aber die Denkmuster lassen sich ändern und es ist die einzige Chance, um mit den neuen Herausforderungen zu Recht zu kommen.

Asymmetrische Herausforderungen erfordern Maßnahmen auf Augenhöhe

Breite Angriffsflächen

Wir dürfen uns daher nicht wundern, wenn wir eine so breite Angriffsfläche bieten, dass diese auch ausgenutzt wird. Zu allem Überdruss kommt noch hinzu, dass die von uns geschaffene Komplexität nicht einmal mehr einen Angreifer benötigt, um uns selbst zu schaden. Leider haben wir es bisher auch erfolgreich geschafft, immer erst dann Sicherheitsmaßnahmen zu ergreifen, wenn es bereits konkrete Vorfälle und Schäden gab. Man erinnere sich nur an die Hochwässer der vergangenen Jahre, Lawinenkatastrophen oder auch die Migrationswelle, immer haben wir zugewartet und nachher teuer repariert. Bei den absehbaren zukünftigen Infrastrukturausfällen könnte das jedoch fatal enden (siehe auch Heft 3 und 3/2015).

Regeln und Regulation

Mit diesem Beitrag wurde versucht, das Wettrüsten zwischen Angreifer und Verteidiger, sofern solche überhaupt auszumachen sind, im Bereich Internet der Dinge etwas näher darzustellen. Nachdem weder die Hersteller/der Markt noch die Konsumenten wirklich ein erkennbares Interesse daran haben, für mehr Sicherheit zu sorgen, wird hier eine Regulierung bzw. die Vorgabe von Mindeststandards unumgänglich sein. Was derzeit für viele nur schwer vorstellbar ist, wird sich spätestens nach dem ersten schweren Zwischenfall ändern. So waren etwa viele Maßnahmen die nach 9/11 gesetzt wurden zuvor auch nicht vorstellbar. Klüger wäre es jedoch, sich bereits vorher mit diesem Thema auseinanderzusetzen und nicht dann im Schockzustand überzureagieren und das Kind mit dem Bad auszuschütten, wie wir das leider immer wieder erleben. Klar ist auch, dass eine nationale Regulierung völlig unzureichend ist und daher ein breiter internationaler Ansatz erfolgen muss. Das erfordert jedoch auch an umfangreichen Fachexpertisen und an vernetztem Denken, sonst könnte der Schuss leicht nach hinten losgehen.

Dieser Beitrag hat hoffentlich auch die Aussagen und Einwände in den bisherigen Beiträgen (Heft 3 und 4/2015 bzw. 4/2016) weiter untermauert bzw. die Notwendigkeit von einem neuen Sicherheitsdenken, das vor allem auf Robustheit und Resilienz fokussiert und eine bessere Vernetzung über Systemgrenzen hinaus vorsieht verdeutlicht.

Es wäre auch nicht das erste Mal, dass der Gegner bzw. neue Technologien unterschätzt wurden, was ja gerade zum kürzlich begangenen 150-Jahre Jubiläum „Königgrätz 1866“ passt. Daher zum Schluss eine auch für diesen Bereich gültige Weisheit von Sun Tzu:

„Wenn du dich und den Feind kennst, brauchst du den Ausgang von hundert Schlachten nicht zu fürchten. Wenn du dich selbst kennst, doch nicht den Feind, wirst du für jeden Sieg, den du erringst, eine Niederlage erleiden. Wenn du weder den Feind noch dich selbst kennst, wirst du in jeder Schlacht unterliegen.“

Zuletzt aktualisiert am 22. März 2017 um 22:45

Ein sehr gelungener Artikel zum Thema Cyber-Security für unser zukünftiges Leben. Ich sehe die Entwicklung der Unterschätzung ähnlich.